O Mundo dos Sonhos para o CISO

Atualmente, as organizações têm diversos recursos para proteger suas redes, sendo que alguns desses recursos são mais fáceis de proteger do que outros na visão do CISO (Chief Information Security Officer). Por exemplo, quando um colaborador acessa o ambiente corporativo — seja presencialmente no escritório ou remotamente — ele abre seu laptop corporativo e faz login em um aplicativo SaaS. Este trabalhador digita a URL no navegador e autentica usando um provedor SSO, validando o acesso com a autenticação biométrica (impressão digital) no dispositivo.

Nos bastidores, esse usuário está se conectando ao aplicativo por meio de uma solução ZTNA (Zero Trust Network Access) e usando o protocolo SAML para autenticação, o que é comum para aplicativos em nuvem. Isso torna o ambiente mais seguro ao utilizar um aplicativo moderno em nuvem, acesso orientado por políticas, autenticação resistente a phishing e dispositivos confiáveis e gerenciados.

Apesar dessa camada de segurança, ainda existem riscos de violação. Os invasores costumam explorar tecnologias ou redes legadas, que apresentam mais dificuldades para a implementação de medidas adicionais, como a autenticação multifator (MFA), e que são mais vulneráveis a ataques de phishing e outras ameaças.

Proteção em Camadas com RADIUS

Um desses protocolos de autenticação mais antigos é o RADIUS (Remote Authentication Dial-In User Service), que é amplamente utilizado em redes para autenticação de usuários e dispositivos.

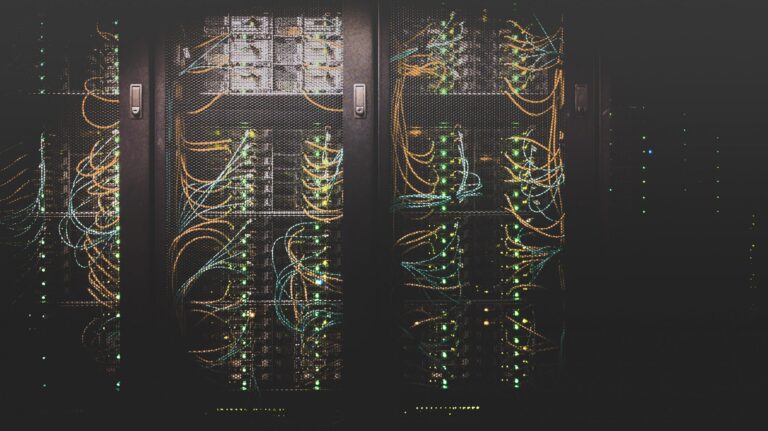

Se a sua organização utiliza roteadores, switches, pontos de acesso wireless e VPNs, é provável que você já conheça o RADIUS. O Cisco Identity Services Engine (ISE) fornece uma camada de controle de acesso à rede ao implementar a proteção AAA (Autenticação, Autorização e Auditoria). Essa proteção garante que os usuários se conectem à rede de forma segura, especialmente ao usar VPN.

Com o Cisco Secure Access, foi integrada a funcionalidade VPNaaS (VPN as a Service) e ZTNA. Isso permite que as organizações modernizem suas infraestruturas VPN, conectando-se por meio da solução em nuvem da Cisco. Na prática, todos os usuários terão uma experiência uniforme ao acessar aplicativos.

No caso do uso de VPNaaS, organizações que implementam o ISE podem tirar proveito da integração exclusiva entre o Secure Access e o Cisco ISE, proporcionando uma camada extra de segurança. Isso significa que os usuários podem se conectar usando VPNaaS e são protegidos por autenticação, avaliação de postura e segmentação de rede fornecidas pelo ISE através de um único agente (Secure Client).

O Cisco Duo também pode oferecer suporte ao RADIUS para VPNs legadas por meio do Duo Authentication Proxy, adicionando servidores ao ambiente da organização. No entanto, ao usar o Duo com ISE e VPNaaS, há uma integração exclusiva via API que permite a autenticação RADIUS sem a necessidade de um servidor adicional. Do ponto de vista do usuário final, ele apenas verá o familiar push do Duo ao acessar aplicativos em nuvem.

Como Saber Mais Sobre CISCO CCNA?

Hoje, há uma grande demanda por especialistas em CISCO CCNA. Você sabia que pode se tornar um profissional qualificado nessa área? Entre em contato conosco pelo WhatsApp (Clique aqui) (21) 98744-8297 e descubra como!